夜神模拟器android7 burp系统证书安装

首先下载burp证书cacert.der

之后使用openssl进行证书格式转换

openssl x509 -inform DER -in cacert.der -out cacert.pem

openssl x509 -inform PEM -subject_hash_old -in cacert.pem

mv cacert.pem 9a5ba575.0将证书9a5ba575.0放到模拟器安装目录下D:\Program Files\Nox\bin

然后在安装目录D:\Program Files\Nox\bin下打开cmd,获取root权限,然后将证书移动到/system/etc/security/cacerts/目录下

adb root

adb remount

adb push 9a5ba575.0 /system/etc/security/cacerts/最后重启模拟器即可抓取到https的包

Xposed

Xposed安装

夜神模拟器官方有教程

https://support.yeshen.com/zh-CN/qt/xp

直接游戏中心搜索xposed安装,然后重启模拟器就行

xposed模块安装

模块安装直接安装apk,然后到xposed模块去勾选激活然后重启模拟器就行

JustTrustMe模块,绕过sslpinning,解决单向证书校验(注意此模块如果启用浏览器会用不了)

https://github.com/Fuzion24/JustTrustMe/releases/tag/v.2

Frida

frida安装

本机使用pip安装frida客户端,安装完成后注意是哪个版本

pip install frida

pip install frida-tools

pip list | findstr frida

C:\Users\13903>pip list | findstr frida

frida 16.7.13

frida-tools 13.7.1比如这里的frida版本为16.7.13,那么我们就需要同样版本的服务端

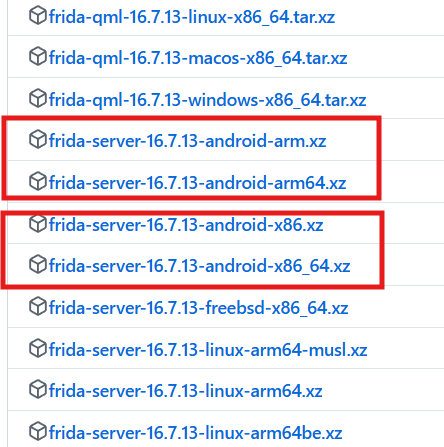

https://github.com/frida/frida/releases

如果是真机就用arm系列的,模拟器就使用无arm的

如何查看具体是下载x86还是64位的呢,使用以下命令查看

d2q:/ # getprop ro.product.cpu.abi

x86下载完成后解压,将文件放在模拟器的安装目录下,然后给执行权限,执行

D:\Program Files\Nox\bin>adb push ./frida-server-16.7.13-android-x86 /data/local/frida-x86

[100%] /data/local/frida-x86

D:\Program Files\Nox\bin>adb shell

d2q:/ # su root

d2q:/ # id

uid=0(root) gid=0(root) groups=0(root)

d2q:/ # cd /data/local/

d2q:/data/local # ls -al

total 53488

drwxr-x--x 3 root root 4096 2025-04-18 17:01 .

drwxrwx--x 34 system system 4096 2024-09-02 13:51 ..

-rw-rw-rw- 1 root root 54758208 2025-04-18 17:00 frida-x86

drwxrwx--x 2 shell shell 4096 2025-04-18 11:27 tmp

d2q:/data/local # ./frida-x86

sh: ./frida-x86: can't execute: Permission denied

126|d2q:/data/local # chmod +x frida-x86

d2q:/data/local # ./frida-x86执行完成后重新开一个终端

frida-ps -R目前获取不了进程信息,使用-U

D:\Program Files\Nox\bin>frida-ps -R

Failed to enumerate processes: unable to connect to remote frida-server

D:\Program Files\Nox\bin>frida-ps -U

PID Name

---- ------------------------------------------

5745 Amaze

4656 Postern

3193 Xposed鸭

1802 adbd我们可以使用adb将frida流量转发出来,这里注意端口,frida默认是27042端口

adb forward tcp:27042 tcp:27042这时候不管是使用-R参数还是-U参数都可以获取进程信息了

frida hook

hook脚本下载

https://github.com/apkunpacker/FridaScripts

frida -U -f <包名> -l <hook脚本>

frida -U -f ddns.android.vuls -l SSLUnpinning.js(此脚本可以绕过单向和双向证书校验)反编译

常用反编译工具

jd-gui、jadx-gui

https://github.com/skylot/jadx

ApkScan可以识别加壳的app

Magisk面具

安装

https://blog.csdn.net/github_36665118/article/details/136958235

LSPosed

安装

https://blog.csdn.net/ChenTing_/article/details/140711504

微信小程序

抓包

使用windows自带的全局代理可以抓到,但是会有其他流量的数据包,很杂

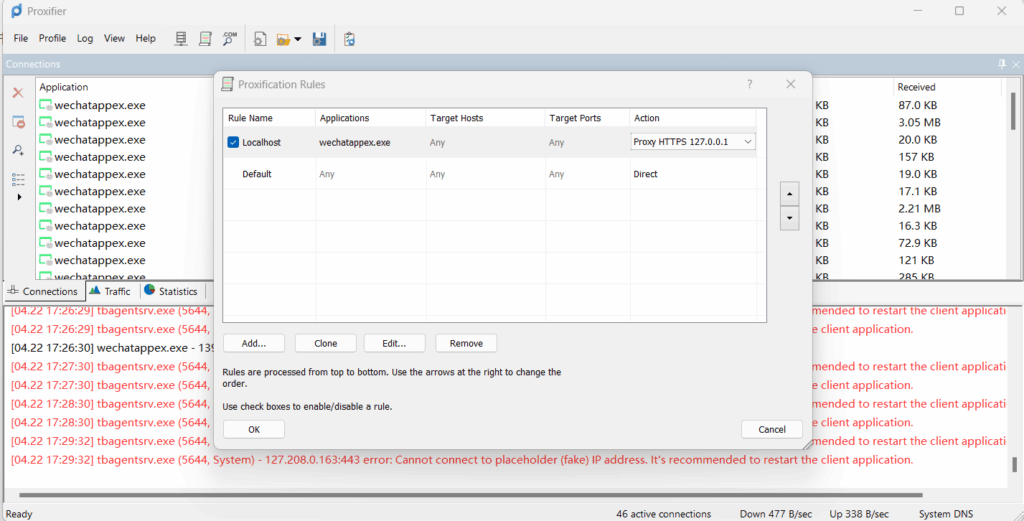

也可以使用proxifier,将小程序的进程转发到burp的代理上

反编译

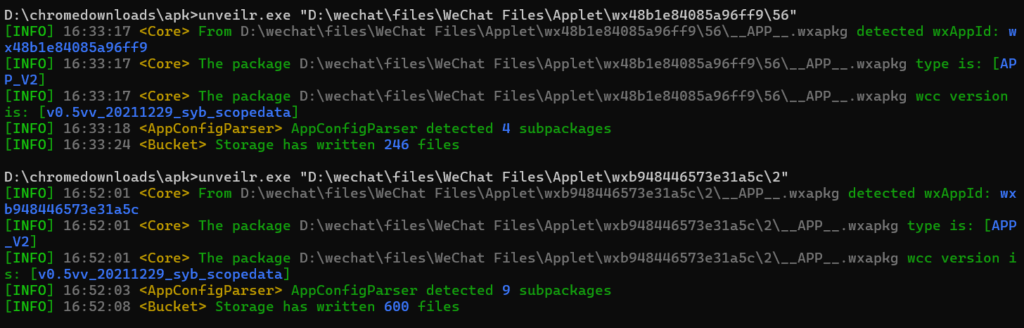

推荐使用unveilr这个工具,因为有些小程序会有分包的情况,unveilr可以自动识别并反编译

https://blog.csdn.net/y920312/article/details/137170685

反编译后会在小程序的目录下生成__APP__目录,再使用微信开发者工具打开文件夹就可以看到js源码

大致学习的记录就是这些,之后遇到其他的知识点会继续补充