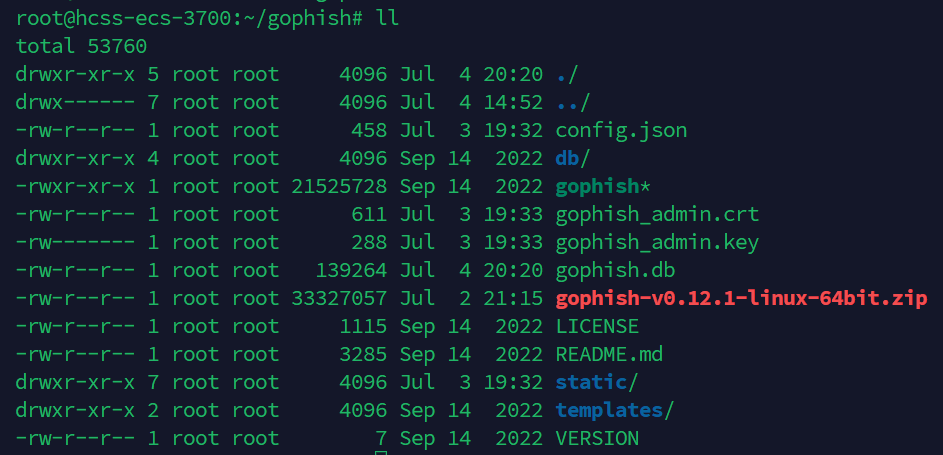

安装

首先是gophish的安装,简单不多说

https://github.com/gophish/gophish/releases/新建gophish目录,解压出来,里面有一个gophish可执行文件,给个执行权限

然后编辑里面的config.json文件

gophish有两个server,一个是管理后台,3333端口,一个是用于搭建钓鱼页面的,80端口。端口冲突自行修改即可。

{

"admin_server": {

"listen_url": "0.0.0.0:3333", #把127.0.0.1修改为0.0.0.0

"use_tls": true,

"cert_path": "gophish_admin.crt",

"key_path": "gophish_admin.key",

"trusted_origins": []

},

"phish_server": {

"listen_url": "0.0.0.0:80",

"use_tls": false,

"cert_path": "example.crt",

"key_path": "example.key"

},

"db_name": "sqlite3",

"db_path": "gophish.db",

"migrations_prefix": "db/db_",

"contact_address": "",

"logging": {

"filename": "",

"level": ""

}

}模块讲解

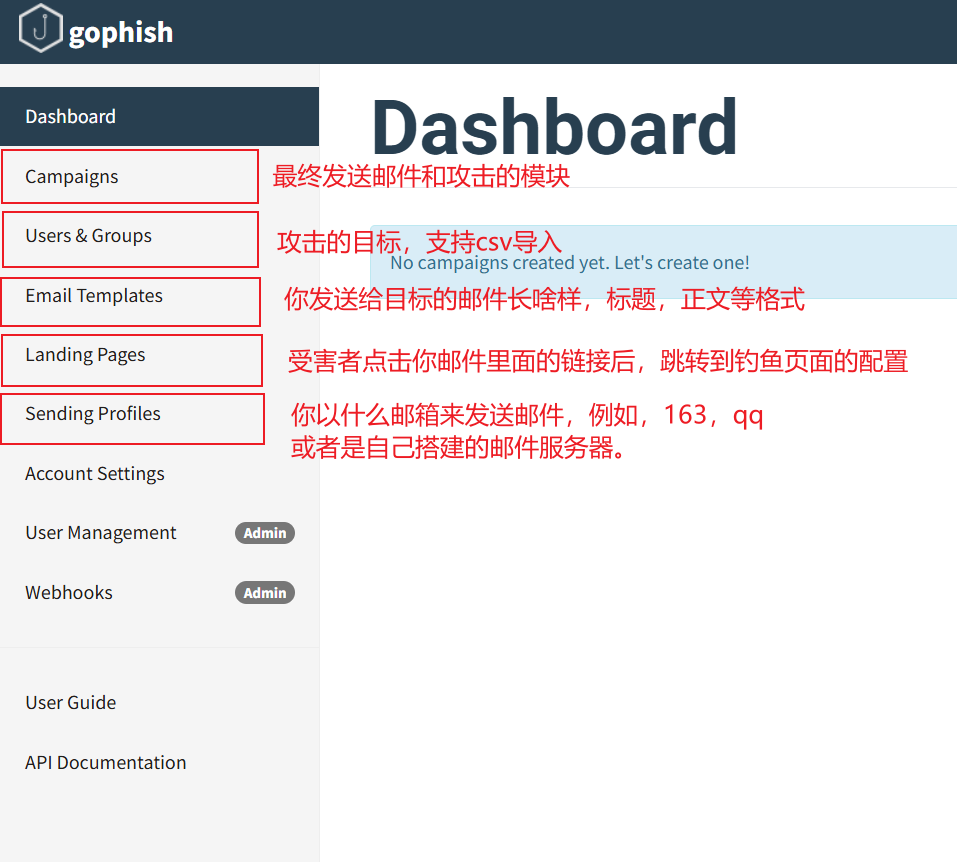

搭建好后会有初始密码,ip+3333端口登录后台。

一共有5个模块,具体作用如图

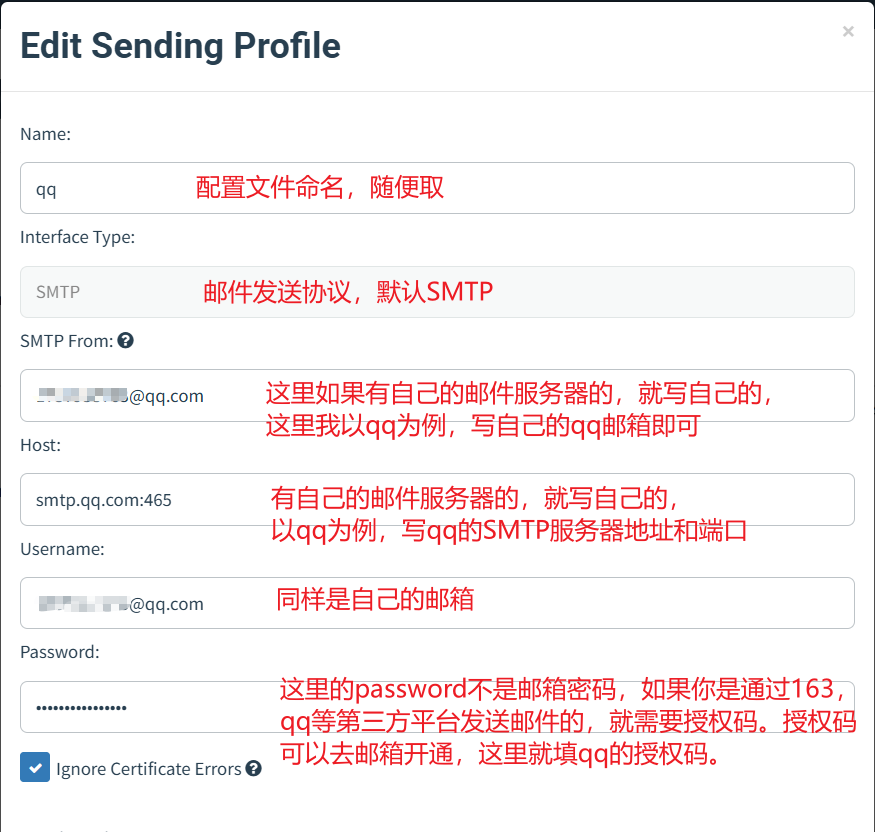

Sending Profiles

首先来讲Sending Profiles

注意这里有个大坑,SMTP From那里不要加前缀,如admin<12346789@qq.com>,不然qq和163识别不出来,几乎所有的文章都加了前缀,当时卡了半天,这个前缀在后面的模块中是可以加的。

授权码需要去qq或者163申请,找到安全设置,看到SMTP无脑开通就行了,开通后会有一个授权码,一定要复制。

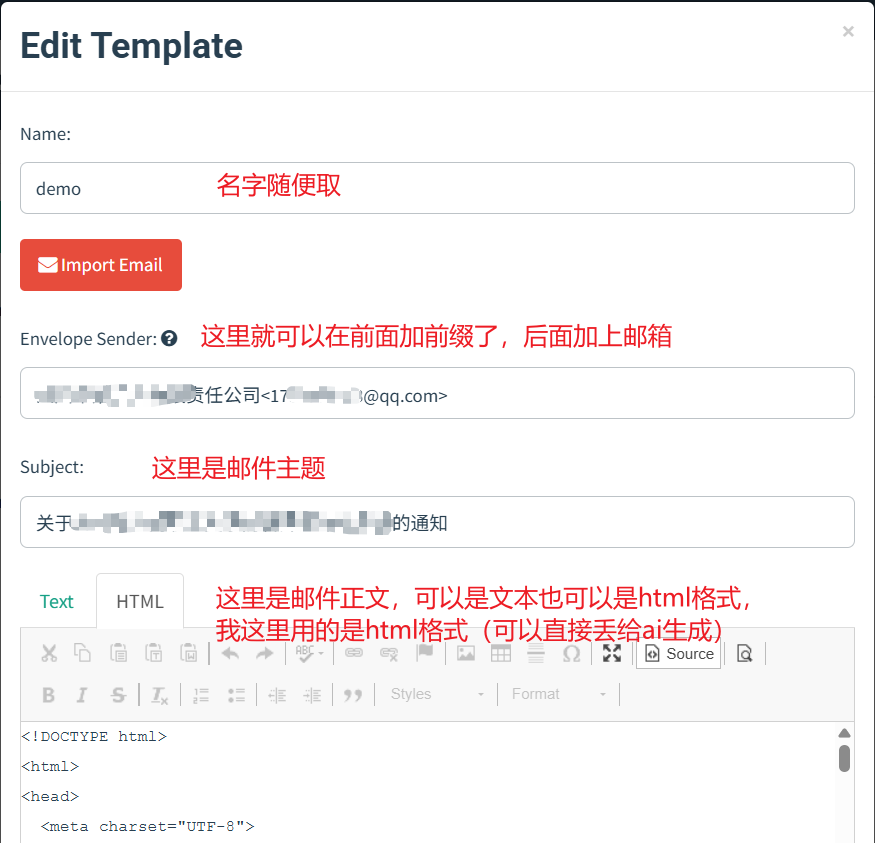

Email Templates

接下来我们需要编辑钓鱼邮件了,除了自己写,还有一种就是导入邮件原文,可以模仿官方发送的邮件格式,效果更逼真。邮件原文可以直接查看。

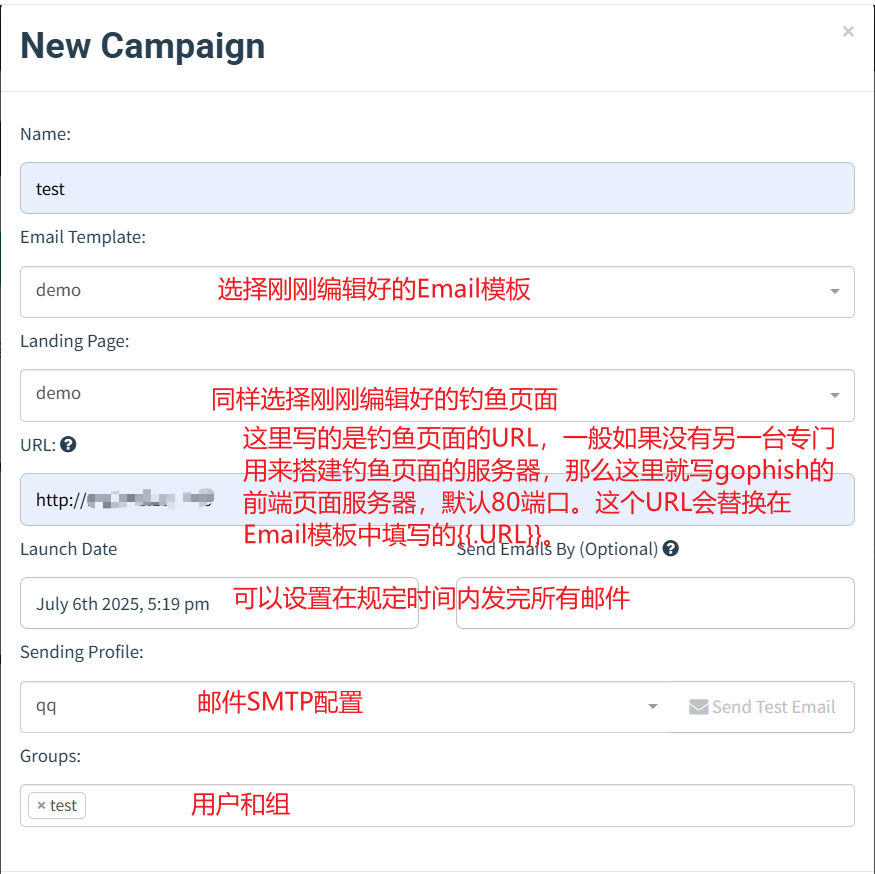

有一个需要注意的地方,在我们编辑钓鱼链接时,href的地址本来应该是钓鱼页面的地址,也就是Landing Pages的地址对吧?

但是这里不用写,直接写一个{{.URL}}模板,在配置完Campaign后,gophish会自动帮我们填入。

<a href="{{.URL}}">点击跳转到钓鱼页面</a>

Landing Pages

注意在网址导入时,是不支持含有文件夹的,比如当你进入一个web页面,按ctrl+s保存网页时,保存下来的有html,也有文件夹,这种就不支持。仅支持保存下来就只有一个html代码的。

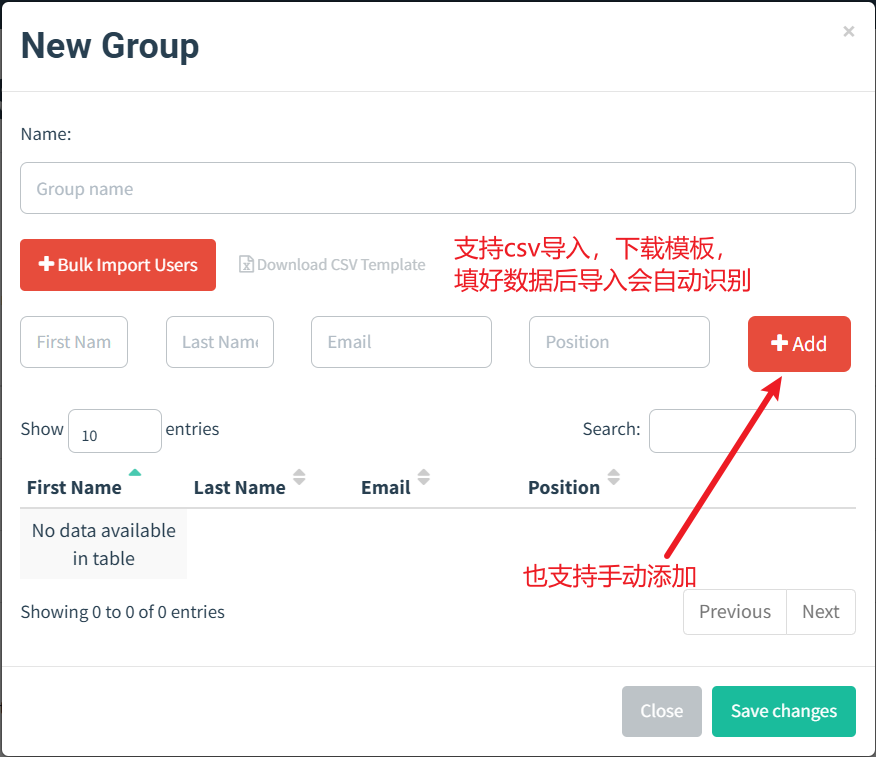

User&Groups

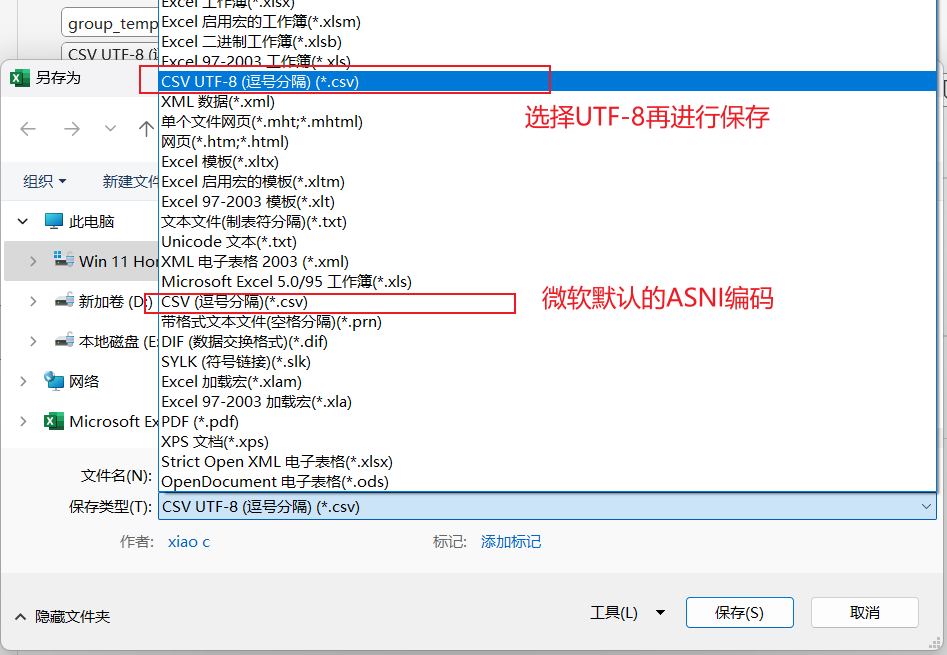

在导入文件时注意,如果使用的是windows系统,你从gophish下载的模板文件默认编码是ASNI,在导入中文时会出现乱码,解决方案是你编辑好模板文件后,在保存时,选择UTF-8

Campaign

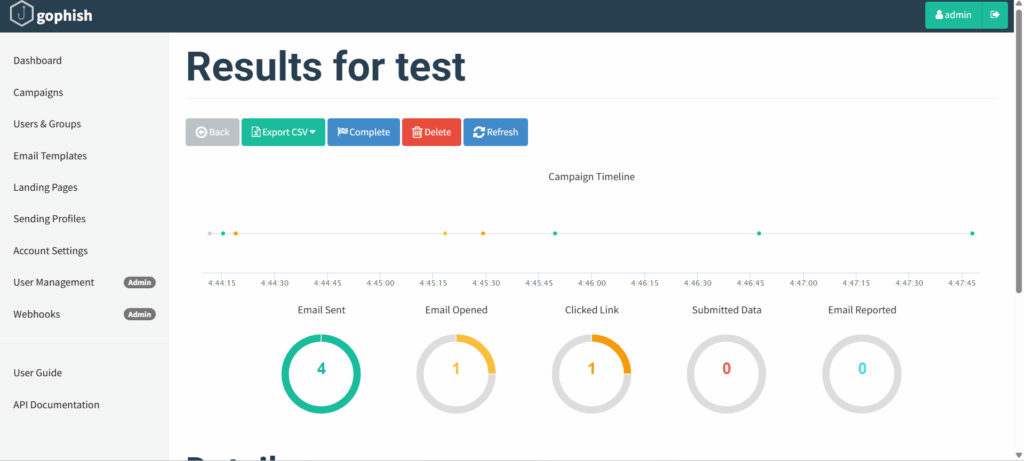

最后在面板上可以看到有多少目标打开了邮件,点击了链接,提交了数据

参考文章

https://www.cnblogs.com/xinssblog/p/15886097.html

https://blog.csdn.net/qq_41901122/article/details/132132108